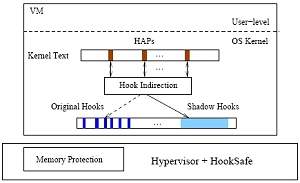

Defesa contra ataque de rootkits exige proteção por hardware Arquitetura da proteção contra o ataque por rootkits. [Imagem: Wang et al.]O que são rootkits?

Arquitetura da proteção contra o ataque por rootkits. [Imagem: Wang et al.]O que são rootkits?Entre os diversos tipos de programas maliciosos - que incluem os vírus, cavalos de troia e vários tipos de ladrões de informações - os mais difíceis de combater e com potencial para causar os maiores danos são os chamados

rootkits.

Os

rootkits são programas capazes de se esconder dos antivírus. Capturando as chamadas de baixo nível do sistema operacional, esses cavalos de troia garantem a instalação de outros programas invasores, capazes de roubar informações ou transferir o controle do computador para um pirata de computador.

O nome

rootkit vem do ambiente Linux, descrevendo um kit de programação destinado a garantir o acesso total ao sistema com a autoridade

root, o usuário principal, ou administrador, com todos os poderes sobre o computador.

Ganchos do sistemaAgora, pesquisadores da Universidade da Carolina do Norte, nos Estados Unidos, finalmente vislumbraram uma forma de bloquear os

rootkits e impedir que eles tomem o controle dos computadores.

Os

rootkits funcionam normalmente sequestrando uma série de chamadas do sistema, também conhecidas como ganchos (

hooks), dados especiais de controle que o sistema operacional usa para controlar o hardware.

"Tomando o controle dessas chamadas, o

rootkit pode interceptar e manipular os dados do sistema à vontade, essencialmente deixando o usuário ver apenas o que o programa invasor permitir," diz o professor Xuxian Jiang.

Desta forma, o invasor se torna invisível ao usuário e a qualquer programa de antivírus. Ao deter o controle da máquina, ele pode instalar e proteger programas adicionais destinados a roubar informações pessoais ou ceder o controle da máquina a um usuário remoto.

Mudar o sistema operacional e o hardwareA solução encontrada pelo Dr. Jiang e seus colegas pode bem dar uma ideia da complexidade e da gravidade do problema dos

rootkits - a saída é proteger todas as chamadas do sistema.

"A parte mais problemática é que um sistema operacional pode ter dezenas de milhares de chamadas - qualquer uma delas pode potencialmente ser explorada pelos

rootkits," diz Jiang. "Pior ainda, essas chamadas podem estar espalhadas por todo o sistema operacional."

Desta forma, a proteção efetiva das chamadas ao sistema deve começar por levar todas para um mesmo lugar. A centralização torna mais fácil o gerenciamento e a proteção de forma eficaz, sem comprometer o rendimento do sistema operacional.

Finalmente, uma proteção de memória baseada em hardware fará o restante. Ao centralizar as chamadas ao sistema, os pesquisadores demonstraram que a proteção por hardware impede qualquer modificação sem a aprovação do usuário.

O sistema, batizado de HookSafe, foi testado contra nove

rootkits mais comuns e resistiu a todos eles.

http://www.inovacaotecnologica.com.br/noticias/noticia.php?artigo=defesa-contra-rootkits-protecao-por-hardware&id=010150091123